Stel je voor: je laptop met Windows 11 is netjes versleuteld met BitLocker. Je vertrouwt erop dat je gegevens veilig zijn, zelfs als je apparaat in verkeerde handen valt. Maar wat als een aanvaller zonder je wachtwoord of BitLocker-herstelcode toch toegang krijgt tot je versleutelde schijf? Dit is precies waar deze blog over gaat. Ik laat je zien hoe de “BitPixie”-kwetsbaarheid misbruikt kan worden op een Windows 11-systeem om toegang te krijgen tot een versleutelde BitLocker-harde schijf.

Wat is er aan de hand?

Beveiligingsonderzoeker Rairii ontdekte in augustus 2022 een kwetsbaarheid in BitLocker (CVE-2023-21563), die Thomas Lambertz in december 2024 presenteerde op de 38C3-conferentie. In februari 2025 bracht Andreas Grasser deze kwetsbaarheid in de praktijk met een zelfgemaakte Proof of Concept (PoC). Deze PoC biedt een eenvoudige manier voor kwaadwillenden en pentesters om BitLocker relatief moeiteloos te omzeilen.

Bij ilionx voeren we regelmatig penetratietesten uit, onder andere op werkplekken. We testen verschillende scenario’s, vaak vanuit een black-box perspectief, waarbij we geen toegang hebben tot inloggegevens. Dit simuleert een “gestolen laptop”-scenario om te zien of we gevoelige gegevens op de schijf kunnen achterhalen. Tot nu toe was het mogelijk om BitLocker te omzeilen door de TPM-chip (Trusted Platform Module) af te luisteren met een logic analyzer, maar dit vereist speciale hardware en meer kennis. Bovendien moet je de laptop fysiek openen, wat tot verlies van garantie en mogelijk tot schade leidt. De BitPixie-aanval maakt dit proces een stuk eenvoudiger.

Wat is BitLocker?

BitLocker is Microsoft’s ingebouwde schijfversleuteling, ontworpen om gegevens te beschermen tegen ongeautoriseerde toegang, bijvoorbeeld bij diefstal van een apparaat. Het werkt samen met de Trusted Platform Module (TPM) en Secure Boot om de integriteit van het opstartproces te waarborgen. In veel moderne systemen ontgrendelt BitLocker de schijf automatisch wanneer Secure Boot actief is, waardoor de gebruiker geen extra wachtwoord of PIN hoeft in te voeren. Hoewel dit de gebruikservaring vereenvoudigt, maakt dit het systeem kwetsbaar voor aanvallen zoals BitPixie.

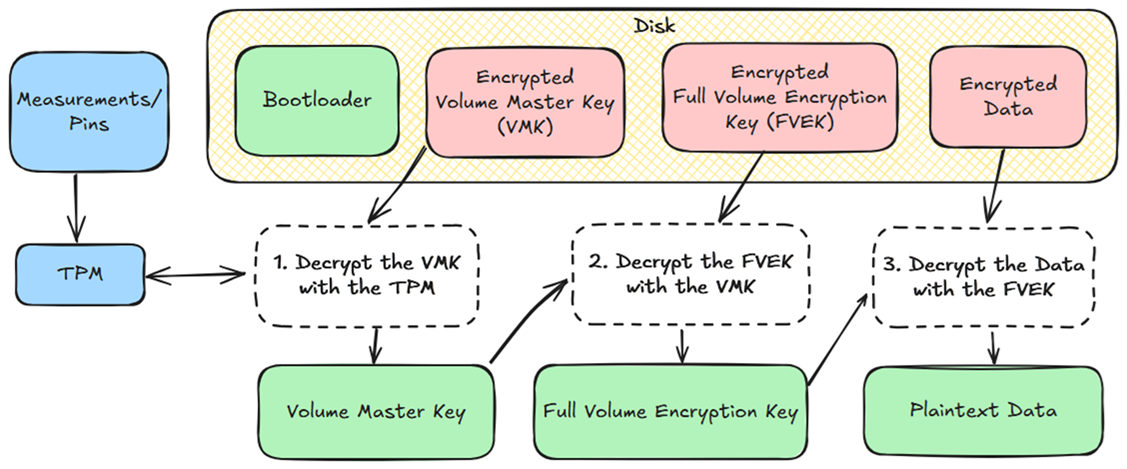

Versleutelde data wordt in drie stappen gelezen:

- De bootloader gebruikt de TPM om de Volume Master Key (VMK) te ontsleutelen, die op de schijf is opgeslagen.

- Met de ontsleutelde VMK kan de Full Volume Encryption Key (FVEK) worden ontsleuteld.

- Ten slotte wordt de FVEK gebruikt om alle data te ontsleutelen. Deze blijft in het geheugen, en telkens wanneer een blok data moet worden gelezen of geschreven, wordt deze sleutel gebruikt. De meeste software merkt niet eens dat de schijf versleuteld is, omdat de kernel de versleuteling volledig transparant afhandelt.

Figuur 1. BitLocker proces (bron: Thomas Lambertz)

Hoe werkt de BitPixie-aanval?

De BitPixie-aanval maakt misbruik van een zwakte in Secure Boot, een beveiligingsmechanisme dat normaal gesproken het opstartproces van Windows beschermt. De standaard BitLocker-configuratie vertrouwt Windows volledig op Secure Boot om de schijf te ontgrendelen. Dit betekent dat als een aanvaller de opstartomgeving kan manipuleren, ze toegang kunnen krijgen tot de versleutelde gegevens. De aanval omzeilt de BitLocker-beveiliging zonder dat er een schroevendraaier aan te pas komt.

De aanval verloopt als volgt:

- De aanvaller heeft fysieke toegang tot het systeem nodig.

- Als PXE-boot (netwerkboot) is ingeschakeld, dan kan de aanvaller een alternatief besturingssysteem via het netwerk inladen.

- Door gebruik te maken van een oudere, kwetsbare Windows-bootloader, blijft de Volume Master Key (VMK) in het werkgeheugen staan tijdens een herstelactie (PXE-Soft-Reboot). Deze hersteloptie wordt ingeschakeld door een foutieve opstartconfiguratie.

- Via PXE wordt het besturingssysteem van de aanvaller opgestart.

- Met dit besturingssysteem leest de aanvaller de BitLocker-sleutels uit het geheugen.

- Zodra de VMK is ontsleuteld, kan de aanvaller de BitLocker-versleutelde schijf lezen en schrijven.

Wat heb je nodig om de aanval te testen?

Als je deze aanval zelf wilt testen, heb je niet alleen de juiste fysieke toegang nodig, maar ook wat tools op de aanvalslaptop. Hieronder vind je een beknopte beschrijving van de stappen om de aanval uit te voeren. Voor meer details verwijs ik graag naar de blog van Thomas Lambertz.

- PXE-boot is ingeschakeld om het besturingssysteem van de aanvaller via het netwerk te starten. Als deze functie niet ingeschakeld is, dan kun je de aanval niet uitvoeren. Een BIOS zonder wachtwoord is ook goed, dan kun je het zelf activeren.

- BitLocker vertrouwt alleen op Secure Boot (PCR 7 en 11), dit is de standaardwaarde.

- Een opstartbare netwerkserver (TFTP/DHCP-server).

- Kwetsbare Windows-bootloader voor november 2022 (build 25236).

- Kwetsbare Linux kernel die door Microsoft ondertekend is en uit Lockdown Mode kan breken, om het geheugen uit te lezen.

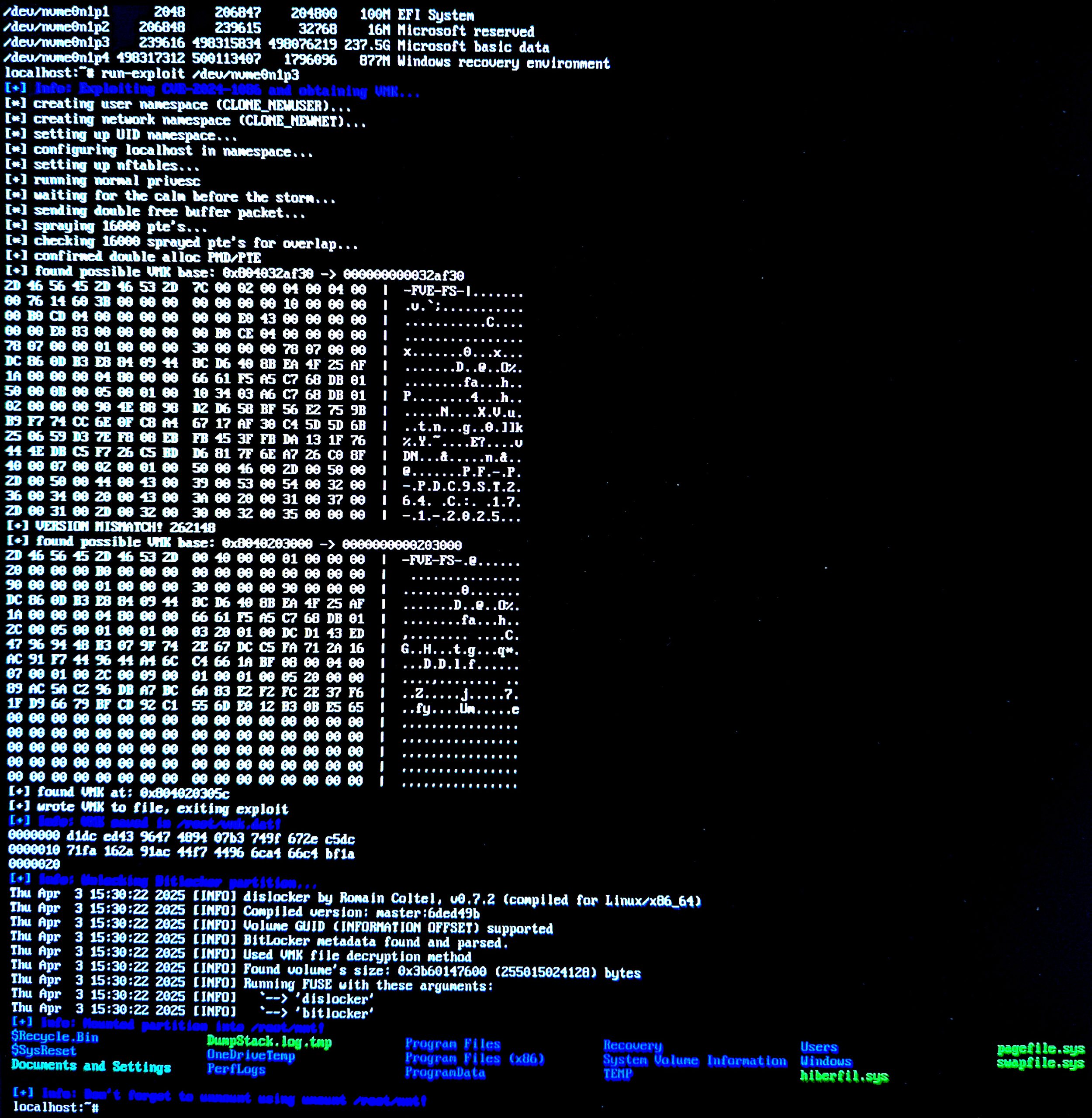

Figuur 2. Succesvolle uitbuiting van de aanval

Figuur 2. Succesvolle uitbuiting van de aanval

Hoe kun je jezelf beschermen?

Microsoft is zich bewust van deze kwetsbaarheid, maar er is geen simpele oplossing voor het probleem. Gelukkig heb je verschillende manieren om je apparaat tegen deze aanval te beschermen:

- Schakel pre-boot authenticatie in

Dit is de meest effectieve maatregel. Door een PIN of wachtwoord te vereisen vóór het opstarten, wordt automatische ontgrendeling uitgeschakeld, waardoor de BitPixie-aanval niet werkt. Deze maatregel heeft echter ook een nadelig effect op de gebruiksvriendelijkheid. - Wijzig de BitLocker PCR-configuratie

Standaard vertrouwt BitLocker op Secure Boot (PCR 7 en 11), maar door over te schakelen naar een strengere configuratie (bijvoorbeeld PCR 0,2,4 en 11), wordt de kans op een geslaagde aanval kleiner. Dit kan door het TPM-platform validatie profiel via een GPO aan te passen. Door meer te valideren zal BitLocker-herstel sneller activeren. - Installeer KB5025885

Microsoft heeft een update uitgebracht die de kwetsbare bootloader-upgrade forceert en oude versies blokkeert. Let op dat deze update aanvullende acties vereist om volledig te mitigeren en mogelijk impact heeft. Oude bootloaders starten na de patch niet meer op en activeren het BitLocker-herstel proces. Zie voor meer informatie de blogpost van Microsoft. - Beperk bootopties in UEFI

Schakel PXE-boot uit en zet een wachtwoord op je UEFI-instellingen om te voorkomen dat een aanvaller deze opnieuw inschakelt.

Conclusie

De BitPixie-aanval toont aan dat schijfversleuteling alleen niet genoeg is, vooral wanneer deze automatisch wordt ontgrendeld. BitLocker is een krachtige beveiligingsmaatregel, maar deze kwetsbaarheid laat zien dat fysieke aanvallen nog steeds een aanzienlijk risico vormen. Door extra beveiligingslagen toe te voegen, zoals pre-boot authenticatie en strengere configuraties in UEFI, worden systemen beter beschermd.